DDoS атака - это очень опасная угроза для любой компании. Она отнимает практически все ресурсы сети, забивая бесполезными запросами каналы связи и блокирует полезный трафик.

В результате рабочие станции не могут получить доступ к необходимым внешним ресурсам, получая ошибки превышения ожидания. Компании, использующие оборудование CISCO, могут надежно защититься от атак данного класса. Для этого достаточно настроить Zone Based Firewall, механизм безопасности маршрутизатора, который будет автоматически блокировать все адреса, с которых поступают бесполезные запросы на обслуживание.

Что такое Zone Based Firewall

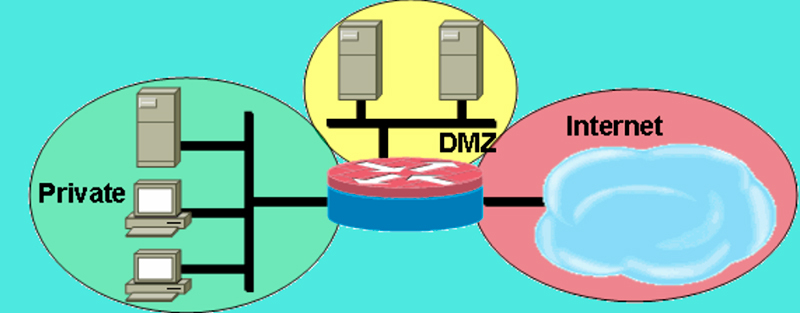

Zone Based Policy Firewall - механизм маршрутизаторов CICSO. В его основе простой принцип. Администратор может настроить зоны безопасности, в каждую из которых может входить один или несколько интерфейсов сетевого обмена. Затем необходимо задать правила взаимодействия между этими зонами.

Такая настройка позволяет определить DDoS атаку еще в начале ее развития. Zone Based Policy Firewall при этом просто начинает отсекать паразитный трафик, не позволяя злоумышленникам блокировать сетевые мощности.

Оборудование для примера

Все листинги кода приводятся для маршрутизатора ASR1004, работающего на IOS-XE 12.2 (33) XNE от CISCO, хотя он будет применим для большинства других моделей без значительных изменений.

Общий алгоритм настройки

Выше уже описаны основные принципы настройки файрволла. Код будет последовательно:

- формировать зоны безопасности;

- настраивать правила взаимодействия между заданными зонами;

- формировать политику, которая будет работать между парами зон в определенном направлении.

Здесь стоит отметить тонкость параметров по умолчанию. Файрволл применяет политику "все запрещено" между любой из пар настроенных зон. Поэтому задавать политики необходимо вручную, ибо в противном случае файрволл не пропустит внутрь сети ни единого байта.

Настройка защиты

Для описания конкретного случая примем, что внутренняя сеть подключена к маршрутизатору двумя интерфейсами. С внешней сетью он связан двумя другими. Поэтому имеет смысл определить пару глобальных зон, публичную и внутреннюю.

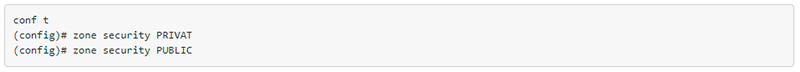

Определение зон

Для задания зон безопасности необходимо войти в режим конфигурирования маршрутизатора.

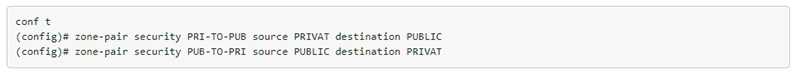

Задание зональных пар

В самом простом случае можно проверять только внешний трафик, обмен данными по паре интерфейсов аплинка. Но для большей безопасности имеет смысл задать две зоны, которые будут контролировать сетевой обмен во всех направлениях.

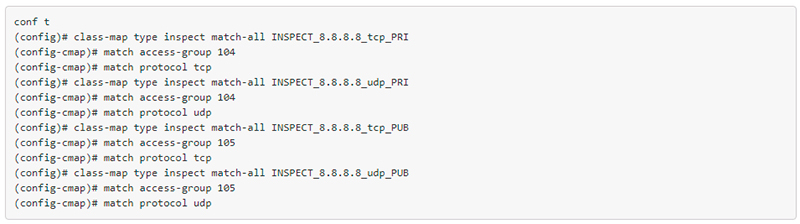

Class-map

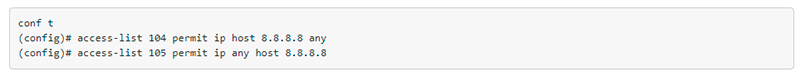

Разумно контролировать как передачу данных по протоколу tcp, так и по udp. Контроль атаки и блокировка трафика настраивается для каждого IP. В качестве примера, защищаемый адрес принят 8.8.8.8 и он находится во внутренней сети. Создается 4 class-map и пара access-list для направления внутрь и наружу.

acess-list:

class-map:

В листинге использовано правило Match-all. Оно работает как логическое «И». В результате его срабатывания для настроенного адреса и конкретного протокола в класс будет попадать только тот трафик, который соответствует всем условиям сравнения. На этом задача описания целей защиты закончено. Теперь нужно сформировать политики реагирования на угрозу.

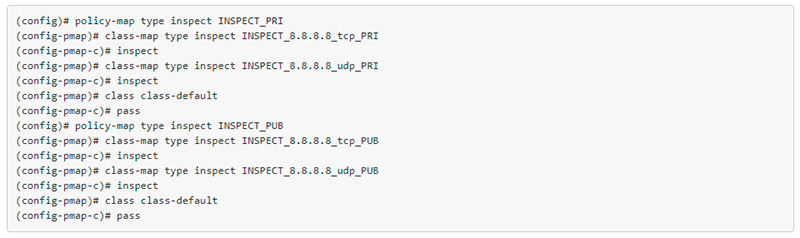

Настройка политики

Для каждой из зональных пар нужно сформировать пару политик. В них включается ранее созданные class-map. К ним будет применяться правило inspect. Так как по умолчанию к трафику, не попадающему ни в одно другое правило, применяется отбрасывание Drop, нужно определить политику для class class default. Необходимо задать для него действие pass, то есть пропускать все.

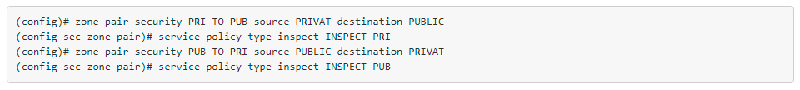

Включение зональных политик

После того, как политики созданы, их нужно назначить на зональные пары.

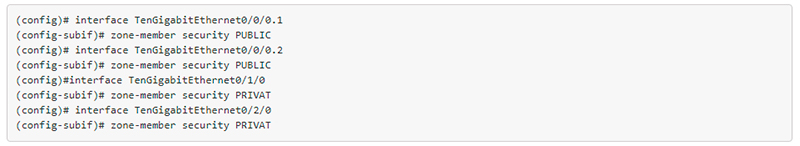

Привязка интерфейсов к зонам

Теперь, когда все программные настройки завершены, осталось назначить принадлежность физических интерфейсов к описанным зонам.

Как все работает

В результате приведенной выше настройки Zone Based Firewall происходит следующее: заданные политики для каждой зоны нормально пропускают трафик. Из внутренней сети наружу и из внешней внутрь.

Заданный в политиках адрес 8.8.8.8 занимается инспекцией. В случае, когда на него идет паразитный трафик, происходит превышение нормальных параметров. Паразитный трафик подпадает под действие drop и отбрасывается.

Для того, чтобы применить показанный метод для конкретной сети, вместо адреса 8.8.8.8 необходимо указать адрес реальной станции или ближайшего маршрутизатора, который будет выступать в роли инспектора трафика.