Сегодня не является неожиданностью факт, что множество бизнес компаний активно переходят к использованию облачных сервисов. Это и задачи по обработке БигДата, и конференции, чаты в аудио и видеоформате, и многочисленные образовательные программы.

Но массовый переход трудовых ресурсов на удаленную работу означает нагрузку на корпоративную сеть. Ведь персонал должен получать доступ к внутренним ресурсам компании.

Идеальным для минимизации рисков утечки данных являются меры полного туннелирования траффика через VPN туннель. Это означает, что у пользователя не будет возможность использовать параллельное соединение с интернет. Но такое решение вопроса означает быструю перегрузку шлюзов. Оборудование множества корпораций оказалось просто не готово к подобным условиям эксплуатации.

Одновременно полное туннелирование оказывается откровенно избыточным. Компании контролируют трафик к доверенным источникам, такие, как Вебекс или Офис365. Одновременно с перегрузкой создаются недопустимо высокие задержки при использовании сервисов для видео и аудио конференций.

Если же хочется без ущерба безопасности гибко выключать определенные данные из туннелирования, встает другая проблема. Множество сервисов имеет одинаковый адрес и разделить их трафик не получается. Кроме того, адреса доступа могут меняться, в том числе несколько раз в день.

Для решения задачи гибкого управления трафиком разработана функция динамического разделенного туннелирования, которая предлагается в CISCO AnyConnect версии 4.6. В качестве шлюза VPN при этом используется CISCO ASA. Функция работает достаточно просто для понимания и так же легко настраивается. Она динамически добавляет или выключает трафик из настроенного туннеля. Критерием отбора при этом является доменное имя, с которым идет обмен данными.

Как работает динамическое туннелирование

Первое, что нужно сделать - настроить на стороне CISCO ASA перечень доменных имен, как для включения, так и для исключения трафика из туннеля. Затем этот список работает как атрибут групповой политики в CISCO AnyConnect. Далее:

- При подключении к VPN скачивается настройка.

- В момент обращения к доменному имени из того или иного перечня клиент получает список адресов для доступа.

- Таблица маршрутизации хоста динамически переписывается.

В результате такой схемы работы на стороне клиента не происходит, внешне, ничего. Но станция начинает автоматически разделять трафик, отправляя часть через туннель, а частью обмениваясь с удаленными хостами напрямую.

Настройка динамического туннелирования

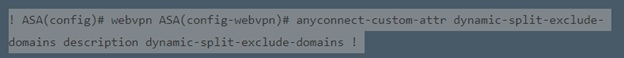

Сначала нужно инициализировать атрибут для CISCO AnyConnect. Он будет применяться как критерий выключения трафика из туннеля.

Список разрешенных имен, которые, например, используют Майкрософт О365, Skype, Exchange - можно найти в документации данных продуктов. В таком случае пользователь может заходить явно или неявно только на указанные сайты. Перечень доменов для одной групповой политики должен быть не более 510 символов. Следующая команда создает несколько списков.

! ASA(config)# anyconnect-custom-data dynamic-split-exclude-domains CLOUD-SERVICES webex.com, wbx2.com, webexcontent.com, amp.cisco.com, amp.sourcefire.com, panacea.threatgrid.com, panacea.threatgrid.eu, skype.com, lync.com, teams.microsoft.com, skypeforbusiness.com !

Затем, по имени сформированного списка, задается групповая политика.

! ASA(config)# group-policy REMOTE-VPN attributes ASA(config-group-policy)# anyconnect-custom dynamic-split-exclude-domains value CLOUD-SERVICES !

После этого при подключении клиента к VPN он автоматически скачает настройку при первом обращении к тому или иному домену из списка.

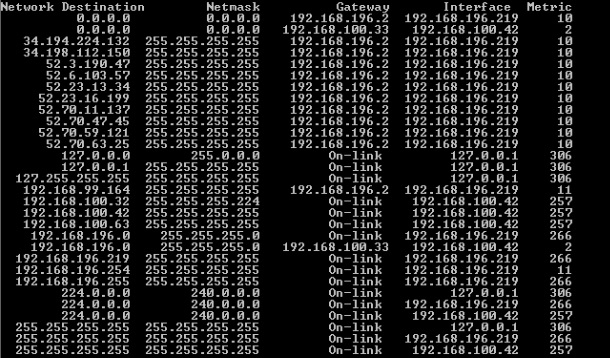

До подключения к VPN таблица маршрутизации выглядит так:

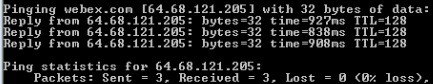

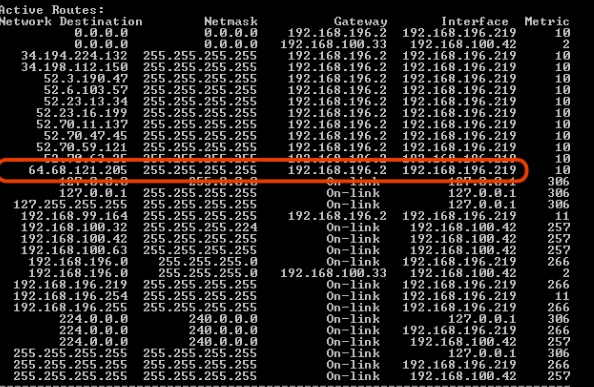

После создания туннеля и первого пинга маршрут к webex автоматически прописывается в таблицу роутинга.

В результате мы получили рабочую конфигурацию с ограниченными правами пользователя, которая перенаправит пользователя на доверенные сайты минуя туннелирование, что снизит нагрузку на соединение, а при большом числе пользователей и на корпоративный сервер. При необходимости администратор может изменить список разрешенных ресурсов, отредактировав группу REMOTE-VPN.