Фишингом называют рассылку электронных писем, в которых пользователя побуждают перейти по указанной ссылке, ведущей на специально созданный мошенниками сайт, внешне не отличимый от оригинального. Именно на нем злоумышленники перехватывают идентификационные данные пользователей и другую важную информацию.

По статистике:

- порядка 80% проводимых атак начинается с фишинга;

- не менее 10% генерируемых сигналов в системах SOC относят к фишинговым атакам;

- пользователи переходят по приложенным ссылкам в 21% случаев;

- пользователи запускают вложенные программы и открывают документы в 11% случаев.

Фишинговые атаки не только приводят к воровству конференциальных данных, но и готовят почву для дальнейшего проникновения в систему. Сейчас борьба с ним носит эпизодический характер, что часто приводит к значительным финансовым потерям.

Для защиты от фишинговых атак, необходимо поэтапно проанализировать и реализовать следующие мероприятия:

- Взглянуть на свою компанию глазами злоумышленника. Проверить, какие данные находятся в открытом доступе и как их можно использовать при организации атаки.

- Провести обучение персонала. Это не ликвидирует угрозу, но снизит вероятность успешной атаки как минимум вдвое.

- Включить защитные механизмы, которые встроены в браузеры, большинство почтовых клиентов и серверов;

- Приобрести и настроить специальные средства защиты.

Следите за публикуемой информацией о компании

- Регулярно проверяйте наличие в открытом доступе информации, что теоретически может попасть к злоумышленникам. Запретите ее указывать без крайней необходимости.

- Проверьте утилитами (TheHarvester либо recon-ng) какие данные гипотетически уже находятся в распоряжении атакующих.

- Задействуйте сервис Cisco Umbrella Investigate для анализа тайпсквоттинговых доменов.

Проводите периодическое обучение

- Периодически объясняйте рядовым сотрудникам, как определить поддельную фишинговую ссылку в письме. По завершению курса проведите тест с сайта Cisco Umbrella.

- Специалистам по информационной безопасности желательно постоянно просматривать на сайте Cisco Phishing Defense Virtual Summit методы и способы организации фишинговых атак за последние месяцы.

- Выстроите систему уведомлений о подозрительных сообщениях и реакцию на инциденты.

Начальная (базовая) защита

- Включите защиту от фишинга в почтовых программах, облачных сервисах.

- Следите за актуальностью версий ПО, в которых обновляются списки подозрительных и опасных сайтов, следуйте рекомендациям системы.

- Включите службы SPF и DKIM, обеспечивающих идентификацию получателей и отправителей электронных писем

Продвинутая защита

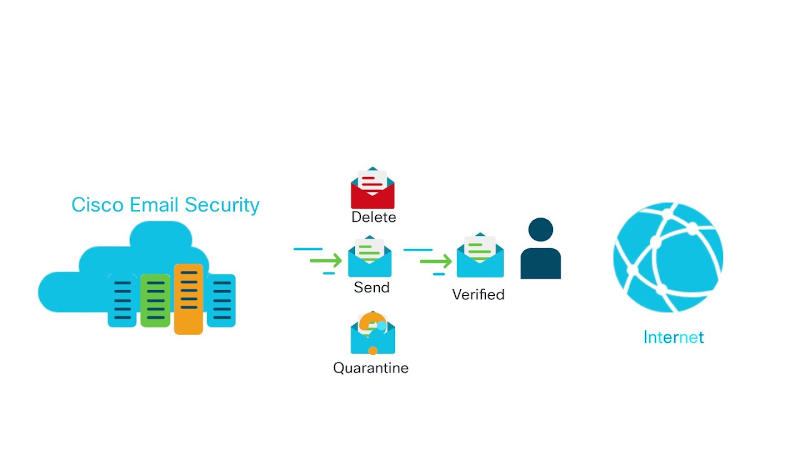

- Подключите сервис Cisco E-mail Security для предупреждения фишинговых атак. Оно использует различные методы обнаружения вредоносных ссылок и способно задержать до 95% нежелательных писем.

- При проникновении вредоносной программы на компьютер или смартфон хорошей защитой станет Cisco AMP for Endpoint и Cisco Security Connector соответственно.

- Обновляйте списки фишинговых доменов с сервисом Cisco Threat Grid.

- Для предупреждения последствий перехода на фишинговые сайты и загрузки вредоносного кода отключите загрузку и выполнение файлов незарегистрированных типов.

- Подключите и своевременно обновляйте плагины почтовых клиентов для локализации и переноса нежелательных писем в специальную папку. С этой задачей прекрасно справится Cisco E-mail Security plugin for Outlook.

- Для анализа содержимого почтовых вложений используйте Cisco Threat Grid, которая в режиме «песочницы» развернет вложение и просканирует его на опасное содержимое в реальном режиме времени.

- Подключите в центр мониторинга Cisco Threat Response вывод сообщений об обнаружении фишинговых писем для своевременного предупреждения об атаках.

Конечно, реализация всех мероприятий по защите от фишинговых атак выльется в значительную сумму, однако пресечение даже одного серьезного инцидента с утечкой конфиденциальных данных либо проникновения в систему с лихвой окупят все затраты.