Проведя анализ отчетов по безопасности, представленной компанией Cisco в конце 2019 года, были выявлены самые слабые места и составлены рекомендации по их устранению. Также, благодаря данному анализу можно обнаружить тенденции развития угроз и также с помощью ниже представленных советов предотвратить их и обезопасить свою компанию.

- Введение

- Закладывайте в расходную часть бюджета статью на информационную безопасность, с учетом целей бизнеса.

- Стоит укреплять связи между информационными технологиями и информационной безопасностью.

- Повышайте осведомленность не только собственную, но и чужую.

- Продумывайте подход к выбору решений по защите: лучше отдавать предпочтение единообразию, то есть меньшему количеству различных поставщиков.

- Для управления оповещениями лучше использовать специализированные программы.

- При оценке качества защиты не упускайте важный фактор: время обнаружения угрозы и время на её устранения.

- Главной угрозой, как и ранее, являются вредоносные программы.

- Предотвращайте вредоносную нагрузку, получаемую по электронной почте.

- Помимо организационных мер, есть и рекомендации от аналитиков Cisco и по осуществлению технических мероприятий.

- Выводы.

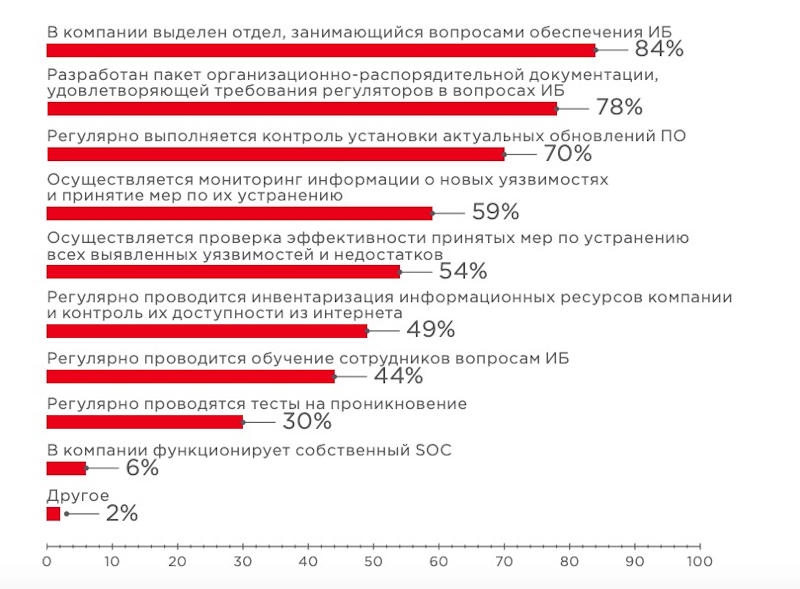

После опроса компанией Cisco Systems более трех тысяч специалистов, занимающихся координированием ИБ в средних и крупных компаниях, расположенных в разных странах (около восемнадцати стран приняли участие в опросе) вся полученная статистика была полностью интерпретирована, и был проведен сравнительный анализ с прошлым годом. Наверное, наиболее ценными в полученном «Отчете об опросе директоров по ИБ (информационной безопасности)» были не сами полученные данные, а именно понимание того, как работают директора ИБ во всем мире, а не конкретно в каждой компании или стране.

Одной из важных определяющих отчета является проблема киберугроз, получаемых вместе с эл. письмами. В отчете представлена публикация «Вредоносные ссылки в электронных письмах», в которой говорится о борьбе с потенциально опасным содержимым, часто получаемым в процессе переписки. Cisco представляет на рассмотрение наиболее топовые типы атак, и варианты противостояния таким атакам.

Также, отдельным отчетом был представлен «Активный поиск скрытых угроз», который связали со сквозным тезисом – одной из главных задач директора по ИБ сегодня считается борьба с "невидимым противником". Конечно, под термином «невидимость» подразумевается не загадочный вирус, а именно отсутствие прозрачности собственной инфраструктуры, в которой присутствуют активы, нигде не указанные. Также, под «неизвестностью» имеется в виду и злоумышленник и его методы и способы атаки. Для борьбы необходимо предпринимать срочные меры, и Cisco дает рекомендации, о том, как внедрить в систему обеспечения информационной безопасности способы обнаружения угроз и потенциальных атак.

По мнению специалистов компании, директора по обеспечению информационной безопасности, вне зависимости от специфики компании в которой они работают, сталкиваются с рядом общих проблем. Даже помимо негативного влияния сетевых атак на работу и функционирования компании в целом (понижается качество обслуживания, замедляются процессы, а также негативно влияет на репутацию фирмы) и неминуемых финансовых расходов, директору по ИБ необходимо учитывать и другие нюансы.

Разнообразие используемых защитных систем приводит к появлению разнотипных уведомлений и предупреждений, что влечет за собой увеличение времени на их обработку специалистами (отделами специалистов), для поиска по-настоящему опасных угроз, а не обычного спама или рекламы.

Оборудования, активы и устройства компании зачастую не являются одним целым, а представляют конгломерат групп: сеть компании – одно множество, облако – другое, гаджеты и устройства, используемые сотрудниками – третье. И охватить все эти группы средствами обеспечения безопасности достаточно сложно.

Стоит или создавать новые рабочие места в отделе информационных технологий и информационной безопасности или осуществлять своевременную аттестацию настоящих сотрудников для того, чтобы в отделе появлялись новые компетенции.

Каждый день все сложнее становится уследить за потенциальными угрозами, поскольку сложность внедряемых кибератак растет, а заметность на обнаружения – падает. В этом направлении стоит решить вопрос по централизации – обнаружение потенциальных угроз, их устранение и урегулирование.

При этом стоит отметить, что в сравнении с проведенным опросом в предыдущем году респонденты сменили свои показатели на более низкие по отношению к тому, насколько упрощают их задачи участие в процессе ИС (искусственный интеллект), автоматизации и машинного обучения. Хотя, в общем Директора по ИБ стали более оптимистичны: уменьшился размер последствий от нарушения безопасности, инвестиции направленные на защиту – выросли, да и более проще было защитить в этом году облачные сервисы и хранилища, и что самое важное, на 16 пунктов была уменьшена доля тех, кто считал, что попытки опередить злоумышленников – бесперспективны. Аналитики компании Cisco по результатам полученных данных, заявили, что движутся в правильном направлении, и что результат, полученный в 2019 году, стоит затраченных усилий.

Теперь стоит рассмотреть основные рекомендации, которые можно выделить из вышеупомянутых отчетов и аналитических документов.

- Закладывайте в расходную часть бюджета статью на информационную безопасность, с учетом целей бизнеса.

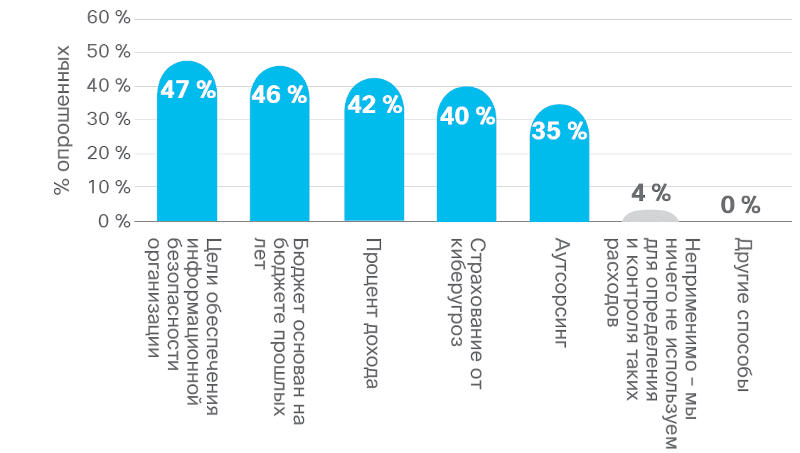

Чтобы быть на уровне коллег и конкурентов, следящими за последним словом техники и пользующимися новыми технологиями и разработками, необходимо использовать модель, в которой бюджет на обеспечение информационной безопасности определяется целями. При этом, под каждую цель нужно подготовить четкие и конкретные показатели, на которые компания будет равняться и определять успешность достижения цели. Используя данную модель, можно будет наглядно увидеть результаты выделения денежных средств на совершенные действия и задачи. И когда будет видна вся картина, компания может исправить недочеты и направить основную долю финансирования на наиболее эффективные действия по обеспечению безопасности. Такой подход используется большинством респондентов, принявших участие в опросе Cisco.

Если в вашей компании сложилась такая ситуация, что отдел отвечающий за ИБ не ладит с отделом ИТ, то вы находитесь в абсолютном меньшинстве, ведь 53% опрашиваемых оценивают свой уровень взаимоотношений и взаимопонимания с коллегами (ИТ с ИТ), как высокий, а 42% просто «высокий». По данным опросов, тесное сотрудничество этих двух отделов имеют в компании явный финансовый эффект. По словам большей части представителей организаций (59%), поддерживающих такое сотрудничество, самый большой ущерб, который им нанесла кибератака, не превысил и ста тысяч долларов.

Типовой директор по информационной безопасности всегда осведомлен о рисках, которые являются угрозой, и нормативные требования, которые необходимо выполнять. И еще, каждые пол года (61% опрашиваемых) или раз в год (треть опрашиваемых) компании обеспечивают курсы и учения по обеспечению кибербезопасности, и данные учения рассчитаны не на какие-либо конкретные отделы, а на всех сотрудников. Если компания захочет стать одной из первых в области ИБ, то достичь этого можно путем обучения персонала: в 2019 году всего 39% координаторов занимались данным направлением, в то же время больше половины сочли данное дело не настолько важным. Не стоит забывать и о собственной осведомленности: из числа всех опрашиваемых только один из четырех мог бы знать больше о порядке реагирования на инциденты. А эти моменты должен отлично знать как CIO, так и CISO.

- Продумывайте подход к выбору решений по защите: лучше отдавать предпочтение единообразию, то есть меньшему количеству различных поставщиков

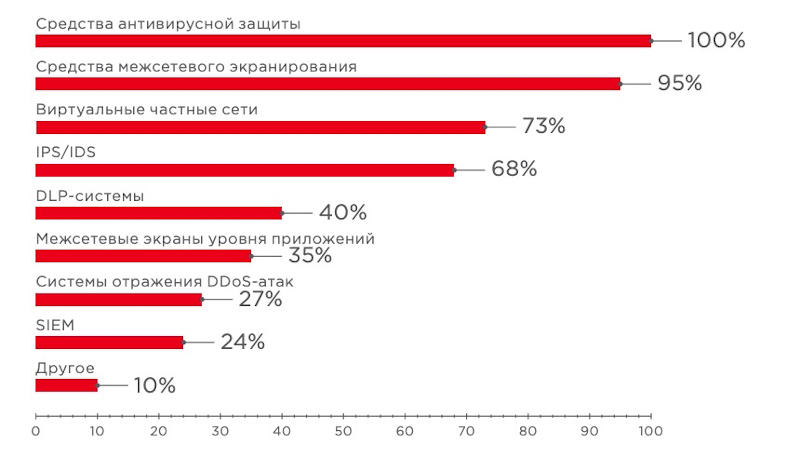

По данным, предоставленным аналитиками Cisco, компании сначала набирают несколько поставщиков, а после понемногу начинают избавляться от них. Идти данным путем нет смысла, а вот взять на заметку текущее состояние стоит: 63% респондентов утверждают, что на данный момент они работают менее, чем с десятью различными производителями, при этом 36% из этих опрашиваемых имеют всего от одного до пяти поставщиков. Причина «на лицо»: разносторонние решения и программы плохо интегрируются, а уведомления об опасности или другие информационные сообщения сложно обработать, поскольку каждая программа выдает свои, таким образом среди множества получаемых уведомлений будет сложно найти информацию о потенциальной угрозе.

Поэтому, не стоит увлекаться большим количеством поставщиков и сразу спланировать защиту, а также подбирать программы совместимые между собой. Если в компании уже есть несколько используемых поставщиков, то правильным будет прибегнуть к средствам автоматизации, но если фирма находится на этапе планирования, то график наглядно отображает взаимосвязь, поэтому подбирая поставщиков, постарайтесь сократить количество к минимально возможному.

В усредненных показателях, директор по ИБ и его отдел в день получают около 10000 уведомлений, но в силу такого количества сотрудники отдела могут отреагировать только на половину. Согласно опросу, менее четверти из этих уведомлений (2500 штук) были связаны с потенциальными угрозами, а около 43% предупреждений стали поводом для осуществления мер по исправлению проблемы. Выходит, что только 1-1,5 тысячи уведомлений, в которых возможно есть потенциальная угроза остаются ежедневно без внимания, это без учета вышеупомянутой половины, до которой специалисты просто не доходят. Поэтому, представители компании Cisco рекомендуют использовать разработанные и автоматизированные инструменты.

- При оценке качества защиты не упускайте важный фактор: время обнаружения угрозы и время на ее устранения

Измерять систему безопасности можно различными способами и критериями, но они не все являются одинаково репрезентативными. Выбрав не тот критерий для оценки, компания рискует не только подвергнуться атаке в слабых местах, но и не сможет понять, оправдывает ли созданная защита вложенные в нее средства. Аналитики Cisco обратили внимание на одно интересное изменение в данной области: респонденты стали ориентироваться на скорость устранения проблемы. В предыдущие года, данный показатель стоял после "среднего времени на обнаружение", но по опросу за последний год, эти показатели почти сравнялись: 48% и 51%. Конечно, обнаружить угрозу – это только половина действий, а вот предпринять активные действия по защите системы и устранению, при этом с наименьшими потерями, это важный показатель результативности работы отдела по ИБ. Хотя большая часть опрашиваемых сообщили, что они анализируют различные данные, получаемые из нескольких источников одновременно.

В анкете разработчики опросника предложили респондентам посмотреть на киберугрозы с обеих сторон: показатель потенциальной опасности для компании и скорость распространенности. Видимым примером, что данные параметры стоит разделять, стал спам, с которым столкнулись 42% опрашиваемых. Хотя к сбою в работе системы или к активным атакам привело всего 13% случаев.

Бесспорным лидером стало ПО с вредоносной нагрузкой, которое заняло первую строку, как по распространенности, так и по наличию успешных атак. В особые группы выделили два типа программ: шпионское программное обеспечение (36% респондентов подверглись атаке и 14% было выявлено нарушения ИБ) и программы-вымогатели (27% подверглись и 13% нарушение ИБ). Также в статистику попали различные вирусы для мобильных устройств, без файловый вредоносный код, Также важным моментом были отмечены случаи по утечке данных компании, которые затронули треть компаний опрашиваемых.

Также аналитики выделяют, что важным направлением распространения угроз являются письма в эл.почте. При этом главной причиной является безответственное отношение к данному вопросу по кибербезопасности пользователей. Как и ранее, поведение каждого сотрудника контролировать сложно, поскольку человеческий фактор непреодолим и люди склонны откликаться на фишинговые письма и переходить по незнакомым ссылкам, влекущим опасность для отдела ИБ и компании в целом.

Для типового директора по ИБ вредоносная нагрузка, которая поступает в электронном письме, является главным источником фишинга и вредоносного кода и от такого типа атак сложно защититься. Поэтому, аналитики компании Cisco предоставили отдельный отчет, в котором предлагаются определенные контрмеры по упреждению данного вектора атак.

В области фишинга и мошенничества, стоит опасаться писем, в которых:

- Представлена информация, в которой оповещают об ограничении доступа к облачному хранилищу, далее, после ознакомительной части в письме предлагают авторизоваться;

- От лица директора или другого представителя администрации дают указания о совершении денежного перевода;

- Осуществляют шантаж пользователя якобы записями с видеокамер или протоколами посещения порносайтов (с указанием ссылок на них), которых даже, как правило, не существует;

- Сообщают о получении посылки, письма или даже каких-то услуг, которые человек не ждал и не заказывал. В таком случае предлагается открыть PDF-файл для ознакомления с информацией и получения дальнейших инструкций по активации/получению;

- Предлагают оплатить юридические услуги на оформление пакета акций полученных по наследству или переданных случайным образом, или внести аванс на транспортные издержки для получения пакета документов с выигрышем и т.п.

Также, аналитики напоминают, что времена, когда вирусы присылали в виде исполняемых файлов давно прошли. Большая часть вредоносных программ вшита в безопасные на первый взгляд документы в формате DOC (42% всех случаев). Далее по опасности распространения вирусов находятся архивы (26,3%), и после них на третьем и четвертом месте файлы формата «.js» и PDF (14% и 9,9%). Но информации о том, что именно находилось внутри таких файлов, аналитики Cisco в своем отчете не предоставили.

Для борьбы с потенциальными угрозами в электронной почте специалисты компании Cisco рекомендую комплекс мер. Представленные ниже меры можно применить на уровне организации.

- Проводите со своими сотрудниками тренинги и обучение (данные действия актуальны также для проработки алгоритма действия и при других видах атак). Старайтесь от сотрудников добиться того, чтобы они с осторожностью и даже подозрение относились ко всему, что он получает на свой электронный ящик. Целесообразно будет сразу провести так называемые «учения». Делается рассылка писем, содержание которых имитирует одну из выше описанных типов атак, встречающихся в электронных письмах. И тех сотрудников, которые провалили тест, отправить на обучение.

- Многие ресурсы для доступа к почте предлагают как один из методов доступа – двухэтапную аутентификацию. Внедряйте ее и для своих сотрудников, поскольку два пароля сложнее скомпрометировать, чем один.

- Введите вспомогательные процедуры для подтверждения операции по переводу денег (на другие счета, за исключением счетов вашей компании и дочерних фирм). Например, сделайте обязательным получение подписей не от одного должностного лица, а от двух.

- Помимо организационных мер, есть и рекомендации от аналитиков Cisco и по осуществлению технических мероприятий.

- Избегайте ручного процесса обновления программного обеспечения. Правильным будет автоматизировать данный процесс, и даже не обязательно ставить сотрудника в известность. Просто контролируйте, чтобы и средства по защите также поддерживать в актуальном состоянии.

- Необходимо использовать средства по защите не только устройств и внутренних данных и сетей, но и электронной почты. В последние года компании стали отказываться от данных мер, скорее всего, по причине перехода на облачные почтовые сервисы. Да, базовая безопасность на таких сервисах есть, но их также нужно защищать и для этого базовой недостаточно.

- Применяйте средства защиты для веб-узлов. Таким образом, вы заблокируете сотруднику возможность переходить по внешним ссылкам, предоставленным в эл.письме.

- Для предотвращения рассылок от доменного имени вашей компании пользуйтесь защитой почтового домена.

- Автоматические системы более тщательно анализируют данные, а там, где человек может пропустить потенциальную угрозу, система ее обнаружит по заданным параметрам. Поэтому актуальным будет использовать и интеллектуальные способы борьбы с кибератаками в электронной почте или мошенническими рассылками, основанные на машинном обучении.

- Создайте в системе информационной безопасности общую корпоративную песочницу, в которую будут забрасываться все файлы, полученные в виде вложений в почте. Открытие даже вредоносного файла не даст вирусу проникнуть в систему.

- Использование проактивного поиска угроз (Threat Hunting) прямой путь к обеспечению информационной безопасности.

Даже если вы и не видите злоумышленника – он все-равно есть. Поэтому правильным будет искать следы его деятельности, да и его самого, пока он не перешел к активным действиям. В противном случае, даже если никакого злоумышленника и не найдется, система безопасности вашей организации будет проверена на наличие слабых мест и правильное функционирование, да и сотрудники отдела по ИБ освежат свои навыки. Кроме этого, как отмечают специалисты компании Cisco, после осуществления охоты на угрозы без добычи компания не остается, поскольку после проведения определенного ряда мероприятий улучшается и скорость реагирования на потенциальные угрозы.

«Команда» – это не просто слова, в поиске вредоносных программ и вирусов требуется слаженная работа нескольких специалистов, причем важно, чтобы эти люди не являлись сотрудниками, которые выполняют ежедневную текущую работу по обеспечению безопасности систем. Участники такой команды должны иметь определенные навыки и компетенции.

Эксперты утверждают, что для создания прочной основы для поиска угроз необходимо озадачиться наличием навыков журналирования. Вероятнее всего, потребуются дополнительные источники финансирования, поскольку для хранения протоколов потребуется немало места. Понадобятся и дополнительные средства для работы с журналами и облегчающие анализ и проверку данных. После нескольких попыток специалистам станет ясно, какие необходимы инструменты и каковой должна быть конфигурация всех вышеописанных действий.

С методологической точки зрения в вышеупомянутой публикации дан полезный совет: когда вы занимаетесь охотой на потенциальные угрозы, главной целью должен стать поиск тактик, методов и процедур, которыми пользуются киберпреступники. А причина такового подхода достаточно проста – эту часть им сложно изменить, поскольку это их «характер», поэтому выявив и проанализировав данные параметры, вы сможете создать эффективную защиту в ответ на их арсенал. Другими словами, ваша компания станет слишком сложной для них мишенью. Конечно же не стоит тратить времен на борьбу с доменными именами противника или его IP адресами, заменить их не составит для него особого труда, а ваше время будет потрачено зря.

В зависимости от ресурсов компании и навыков специалистов в отделе ИБ процесс охоты может включать в себя следующий алгоритм действий:

- проанализировать журналы и осуществить поиск индикаторов компрометации;

- сформировать и проверить сложившиеся гипотезы;

- выявить инфраструктуру киберпреступника и нанести контрударов (можно даже привлечь к сотрудничеству с правоохранительные органы).

На том этапе, в котором говорится о формировании и проверке гипотез, аналитики советую следить за новостями о состоянии сетевой безопасности, чтобы вовремя предположить, в какой из частей сети были проявления атак или других вредоносных действий. На этом этапе не лишним будет осуществить поиск подозрительных действий или даже аномалий, а выявить и будет не так сложно, поскольку команда, подобранная для данных целей, должна четко представлять, какие действия и поведение для их фирмы является нормой. Конечно, не все подозрительные события будут являться признаком потенциальной опасности или атаки, поэтому стоит его анализировать и сопоставлять с полученными данными из других источников.

И наконец, стоит запомнить, даже после поиска и устранения угроз на данном этапе не стоит завершать работу команды. Обсудите результаты, вспомните, что было слабым местом в системе защиты, как киберпреступник смог преодолеть или какими способами пытался это сделать. Подумайте, может есть и дополнительные слабые места, в которых нужно укрепить защиту.

Серия документов Cisco, полученных после проведения опроса, показывает на все достоинства и недостатки директора по ИБ. Директор понимает, какая его основная цель, каким образом распределять ресурсы компании, налаживать отношения и взаимодействие с другими отделами и коллегами в общем, пытается оптимизировать всю систему для обеспечения компании полной безопасности, но все еще сталкивается с внеплановыми мероприятиями и событиями, поступающими в эту систему, и тем самым, как будто, испытывает полное отторжение возможностей автоматизации, которая могла бы помочь ему справиться со всем этим потоком событий. И хотя координатор по обеспечению кибербезопасности не всегда может уследить за всеми новинками и разработками, но он прекрасно знает, какие потенциальные угрозы вредоносны для компании и направляет ресурсы на контроль за самыми опасными из них. В частности, это и стимулирует его на поиск ответов на вопросы по борьбе со скрытым противником и защиты от самого опасного для компании компьютерного вируса – наивного и доверчивого сотрудника его организации.